2. 郑州市区块链与数据智能重点实验室 河南 郑州 450002;

3. 郑州大学 互联网医疗与健康服务河南省协同创新中心 河南 郑州 450002;

4. 郑州大学 第一附属医院 河南 郑州 450052

2. Zhengzhou Key Laboratory of Blockchain and Data Intelligence, Zhengzhou 450002, China;

3. Henan Collaborative Innovation Center for Internet Medical and Health Services, Zhengzhou 450002, China;

4. The First Affiliated Hospital of Zhengzhou University, Zhengzhou 450052, China

随着近年来普通计算机计算能力的大幅度提升与计算技术架构的进步,针对传统安全协议与密码算法的攻击能力愈发强力[1],数据传输的安全与网络通信的隐私面临极大的挑战[2]。主流的安全措施是通过数学方式对秘密信息加密,令未被授权的用户在有限时间内破解是不可能的,从而保护秘密信息,其安全性往往取决于算法的复杂性与密钥的长度。由于现代计算机计算能力的飞速提升,为保持应具备的安全强度,普通的加密算法如增加密钥长度的方法会严重影响使用效率且太过被动。因此网络隐蔽通信技术可以作为传统加密通信的有力补充手段之一[3]。

隐蔽通信技术属于信息隐藏的分支之一,根据信息隐藏技术的应用目的不同,通常可分为四大类:隐写术[4];匿名通信[5];数字水印[6];隐蔽信道[7]。而近年来,随着计算机技术拓展与应用普及以及人们网络安全意识的提高,构造隐蔽通信信道与相应的分析检测技术的发展势头尤为迅速。

区块链技术自诞生以来已涉及生活的方方面面,并出现“区块链+领域”的特征[8],人们逐渐将区块链看作一个可编程的分布式信用基础设施[9]。随着区块链相关技术的研究与项目落地,其数据隐私与安全问题愈加受到重视,研究者通常将区块链中的隐私分为身份隐私与交易隐私[10-11]。文献[10]将区块链中的隐私保护机制分为网络层、交易层和应用层三类隐私保护。近些年来,越来越多的研究者着眼于阈下信道、零知识证明、同态加密、安全多方计算、承诺方案、环签名、差分隐私等密码学相关技术实现区块链上交易数据的加密或隐藏,以期在区块链这一公开平台中保护用户隐私与通信安全[12-17]。

2018年以后出现了基于区块链平台实现隐蔽通信的研究,业内通常认为Partala提出的BLOCCE是第一个基于区块链的可证明安全隐蔽通信信道[18]。区块链自身的优良特征能够解决很多隐蔽通信领域的问题,包括匿名性、去信任、隐蔽性等。隐蔽通信同时反作用于区块链,解决其自身应用系统数据安全与隐私的痛点。近年来的探索已经能够证明该思路的可行性,但该研究领域处于初期阶段。截至2021年11月,根据知网、维普、IEEE等数据库,基于区块链构建隐蔽通信信道方向的中英文文献不足30篇,其相关专利、会议同样较少,仍然需要大量的研究工作,此外还有许多亟须解决的问题,包括增加隐藏容量、提高通信效率、降低成本、保证隐蔽性等[19-20]。随着区块链研究的深入与应用的落地,未来对区块链上数据安全与通信安全的需求会越来越高,通过区块链平台构建隐蔽信道将是一个新颖且高效的解决思路。

与之相对的,针对隐蔽信道的分析检测与攻击手段的研究也在同步进行,传统的方案常常具有“滞后性”,使得面对非法的隐蔽通信常常十分被动。因此通常需要针对不同的隐蔽信道类型提供不同的解决方案,同时近年来机器学习的发展也为隐蔽通信的检测与攻击提供了一定的主动权[21]。随着基于区块链的隐蔽通信研究的逐渐深入,为保证系统的安全稳定,针对区块链上隐蔽通信的检测方法的研究同样迫在眉睫。

本文首先简要介绍了隐蔽通信技术的相关基本概念与技术分类;接着将现有的构建区块链隐蔽通信信道的技术分为基于区块结构、基于外部载体、基于业务操作时间以及基于系统机制四类进行梳理;然后依照提出的隐蔽信道的分类方式,依次针对性地介绍检测方式与攻击手段;最后,展望了区块链隐蔽通信信道构建技术与检测方法的发展方向与应用前景,以期能为该方向的研究提供积极的启发与借鉴。

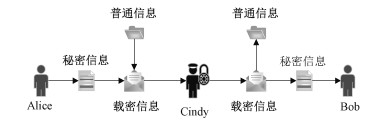

1 隐蔽通信技术概述 1.1 隐蔽通信的发展隐蔽通信作为信息隐藏技术的四类分支之一,其技术思想可以追溯到古老的隐写术,其安全性并不在于嵌入算法的复杂性,而主要在于信道的隐蔽性,即不引起第三方的怀疑的能力。现代的信息隐藏模型通常认为起源于Simmons提出的囚徒问题,在该模型中很好地阐述了信息隐藏的思想以及各方的角色功能[22]。如图 1所示,该模型中共有三方:Alice和Bob是监狱中不同房间内的犯人,即扮演通信的发送方与接收方;狱警Cindy能够实时监视双方的通信,且需要防止双方传递可疑信息。Alice与Bob双方需要在狱警Cindy的监视下交换信息以商讨越狱计划,因此双方将计划放入不会引起狱警怀疑的普通消息中,狱警不知道双方在一则平常的消息中隐藏越狱计划这一行为,检查并未发现异常,因此不会产生怀疑,Alice与Bob交换信息成功[4]。

|

图 1 囚徒模型 Fig. 1 Prisoner model |

随着隐蔽通信技术的发展,其逐渐演变成一种集密码学、数字图像处理、无线通信等多学科领域的综合技术。现有的主要隐蔽通信信道分为存储型隐蔽信道(cover storage channel, CSC),时间型隐蔽信道(cover timing channel, CTC),行为型隐蔽信道(cover behavior channel, CBC),气隙型隐蔽信道(air-gap cover channel, ACC)和混合型隐蔽信道(cover hybrid channel, CHC)5类[23]。以上5类隐蔽信道的构建过程通常不会单独使用,为降低其脆弱性会结合密码学相关技术混合使用(如环签名、非对称加密算法、分布式计算等),同时近年来随着机器学习的发展,也出现了大量基于机器学习算法的隐蔽信道构建方案[24]。下面简要介绍上述5类基本隐蔽信道的特点。

(1) 存储型隐蔽信道:接收方通过修改双方共同可以访问、使用的资源来隐藏秘密消息,接收方找到该资源的位置并使用双方约定的方案从而提取秘密消息[25]。该资源称为消息载体,载体的形式可以为文本、图像、视频、音频等,由于图像、视频、音频的冗余信息较多,因此隐藏容量较大[26]。而近年来基于文本的敏感消息隐藏的研究相对较少,基于文本的信息隐藏算法通常可分为基于文本格式、基于文本内容和基于文本图像三大类[27]。不论选择哪类载体文件,基本思想都是利用其冗余空间在不被感官所察觉的前提下嵌入敏感信息。这种方法的特点是隐蔽容量高、隐蔽性一般、鲁棒性较弱。

(2) 时间型隐蔽信道:发送方通过调整资源的时间特性并结合事先协商好的编码方式来隐蔽秘密信息,接收方观察对应资源的时间特性解码即可得到秘密信息[28]。但是这种方案对于网络环境要求较高,若网络环境质量不稳定,或攻击方主动添加噪声和时延会导致信道传输速率和准确率大大降低。这种方案隐蔽容量较低,隐蔽性高。

(3) 行为型隐蔽信道:发送方通过改变资源的行为、状态等属性编码并隐藏秘密信息,接收方监视系统网络中的各动作属性,发现约定的编码序列后开始接收[29]。由于这些资源行为属性通常是通信协议或网络中的正常动作,因此这类隐蔽信道的构建过程和传输过程隐蔽性较高[30]。

(4) 气隙型隐蔽信道:这种方法通常针对发送方、接收方无法通过共享的网络资源交换信息的情况,利用声、热、光等物理信号构建隐蔽信道[31]。该类型隐蔽信道往往过于依赖所处的物理环境,因此局限性较大,信道隐藏容量较低[32]。

(5) 混合型隐蔽信道:该方案通常是在某些特殊应用场景下,为提高某些具体特性(如隐藏容量、抗检测等)将上述两种或多种构建隐蔽信道技术相结合[33]。

基于区块链网络的隐蔽通信信道不同于传统5类隐蔽信道,其载体类型通常为一种或多种的组合型,且由于载体类型与隐蔽方案的差异,其隐藏容量、隐蔽性等特征差距较大,因此无法将区块链隐信道简单的归类至传统隐蔽信道的分类之中。

2 区块链隐蔽通信信道研究现状比特币的出现将区块链这一技术平台带入研究人员视野中,在区块链十余年的发展历程中大致可以分为三个阶段:第一阶段是以比特币为代表的数字货币的爆炸式发展,区块链登上历史舞台;第二阶段是2013年以太坊诞生后将智能合约的概念引入区块链中[34],智能合约的概念早在20世纪九十年代被提出,区块链利用智能合约实现拓展,真正实现了“区块链+金融”这一商业化应用的需求,使更多的人注意到区块链技术的潜在价值[35];第三阶段是由于智能合约技术的发展与成熟,区块链的应用领域越来越广,真正开始涉足除金融以外的应用场景,包括能源、交通、医疗等[36]。

区块链自身并没有严格的概念定义,它是一种结合了密码学、数学、计算机编程、博弈等学科思想的综合技术系统平台,通常研究者认为区块链作为在不可靠网络环境下,仍能保证安全的分布式存储数据库,其本身具有开放、去中心、去信任、匿名、不可篡改、可追溯、合约执行自动化等优良特性,这些特点为如何有效地保证数据隐私安全提供了思路[37]。区块链应用的第三阶段中对于构建隐蔽通信信道的探索已经说明了其可行性。传统的隐蔽通信通常采用单一信道定向发送方式,隐蔽性不高且极易受到网络环境影响而导致可靠性不高,区块链作为隐蔽信道的信息平台,其自身的特征能够解决传统隐蔽通信容易被篡改、信道单一、隐私性差等缺陷。

2.1 区块链隐蔽通信信道构建技术由于区块链网络技术的特殊性,传统的隐蔽信道分类方法并不完全适用于区块链网络下的隐蔽通信信道,同时为方便日后相关方向的研究,本节将分析利用区块链实现隐蔽通信的相关技术。按照其构建原理分为基于自身结构、基于外部载体、基于业务操作时间和基于系统机制4类。

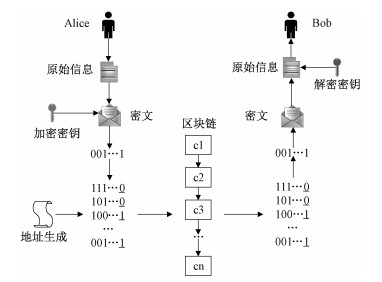

2.1.1 基于区块结构基于区块结构的方案通常利用区块结构中的可编辑交易字段并结合某种特殊排列方式传输秘密信息的编码,而发送方与接收方事先协商编码方式和通信起始界定符,接收方通过读取相应字段内容并解码即可得到相应秘密信息。该类方案是目前基于区块链构建隐蔽通信信道的最常用的技术思想。文献[18]第一个提出了基于区块链的可证明安全隐蔽通信信道BLOCCE。该信道模型如图 2所示,其主要通信流程为:

|

图 2 BLOCCE模型 Fig. 2 BLOCCE model |

(1) 发送方使用非对称加密算法等密码学方式对明文加密,并将密文转换为二进制形式;

(2) 在一个循环算法中生成大量公钥地址,地址的最后一位存储步骤(1)中二进制字符串的一位,重复此操作直到所有二进制信息被存储完毕;

(3) 使用事先协商的标识符来界定秘密通信的起始;

(4) 用步骤(2)生成的地址按顺序进行交易并生成新的区块,重复此操作直到所有地址使用完毕;

(5) 接收者查询区块链中的区块信息,当发现步骤(3)中约定的标识符后,按顺序获取所有携带秘密信息的地址;

(6) 按顺序提取每个地址的最低有效位数值,组成一个二进制字符串;

(7) 将得到的二进制字符串逆变换,并解密得到原始秘密信息。

该方案利用了区块结构中的地址字段,具有不错的隐蔽性,且作为在区块链上构建隐蔽信道的尝试性探索,为后续的研究者提供了思路。但是其缺陷也非常明显,每个区块只能隐藏1 b信息,吞吐量极低(发送1字节的信息可能需要1小时以上),且每次通信之前都需要预先协商一个消息开始标识符。

针对BLOCCE模型的缺陷,文献[38]和文献[39]分别对其进行了改进,降低了成本,并提高了隐藏效率。文献[38]通过增加单个交易地址中嵌入数据的位数和单个区块中的交易数量提高了信道的隐藏容量,同时每次通信之前不需要专门使用一个单独通信过程协商起始标识符,而是在每一次通信中协商下一次消息起始标识符。文献[39]使用了base58对原始信息进行加密,并多次用Vanitygen(比特币地址生成软件)生成的地址进行信息的嵌入,使用比特币交易OP_RETURN字段存储解密所需要的信息,这种方案能减少地址的使用数量。

文献[40]在接收地址上进行数据的嵌入,其思想与BLOCCE模型相似,但其研究重点并不在于区块链中进行隐蔽通信信道的构建。文献[41]的方案思想与上述几种类似,矿工在生成块的过程中通过可重复地址将秘密信息按序嵌入。

文献[42]提出了两种区块链上的信息隐藏算法:第一种高隐藏容量的嵌入算法可以用于密钥协商;第二种中等容量的嵌入算法可以用于构建隐蔽信道并通信,该算法同样是在交易的输出地址的期望位中嵌入隐藏数据,并按顺序排列相应交易,与上述几种方案的区别是在隐藏阶段不需要人工改变源数据,只需不断重复算法即可。

文献[38-42]与文献[19]的思想基本一致,一定程度上都是通过改造文献[19]提出的BLOCEE模型来实现隐蔽信道构建,都是改造区块链的地址字段期望位并排序来实现信息隐藏。除了对区块链的地址字段改造以外,文献[43]提出在交易输入数据的序列号字段以及脚本部分嵌入隐藏数据,并在相应位置嵌入数据的隐藏容量大小。

文献[44]和[45]都是利用门罗币实现隐蔽通信,门罗币使用多层可链接自发匿名群签名,并引入新的椭圆曲线算法以及其他密码学技术为用户提供更强的隐私性,因此认为门罗币构建隐蔽通信信道的隐蔽性更强[46],但缺点是通用性太弱且缺乏灵活性。文献[44]生成的特殊交易中的接收方地址是由接收方公钥生成的一次性地址,其他用户在未知接收方私钥的情况下区别特殊地址与其他随机地址是非常困难的,而接收方可以通过自己的私钥来过滤得到特殊交易而不是预先协商的标签,这种无须协商标签的方案能明显提高其信道隐蔽性。文献[47-49]同样使用了类似的“动态标签”思路,但实现方法有所区别,文献[49-50]使用KleptogrAphy技术(该技术通常被用于实现具有后门的密码系统)构建了“动态标签”。

上面提到的方案都是由发送方自身节点进行数据的隐藏与提取,而文献[51]提出的ChainChannels模型是由僵尸管理员控制僵尸网络,利用数字签名在区块链系统中构建隐蔽信道。

基于区块自身结构隐藏信息并构建隐蔽通信信道的方案具有隐藏容量较小的缺点,且由于各区块链系统内区块字段结构具有差异,因此模型通用性较弱。表 1对上述部分重点的基于区块结构的构建隐蔽通信信道方案进行了简要总结与对比。

|

|

表 1 部分基于区块结构隐蔽信道总结 Tab. 1 Summary of channel based on block structure |

不论是基于区块结构、基于业务操作时间或是基于系统机制的信道类型,由于冗余字段较少,隐藏容量大大受限。基于外部载体构建隐蔽信道方案的安全性与隐藏容量主要取决于外部载体信息嵌入算法的安全性与隐藏容量,其基本思路是把秘密信息嵌入至载体文件中,载体文件包括图像、音频、视频等,并将嵌入秘密信息后的载密文件存储至链下,发送方与接收方在链上秘密沟通获取内容。该类型信道使得链上链下数据相对独立,提高了安全性、隐蔽性与隐藏容量,但实时性相对较差。

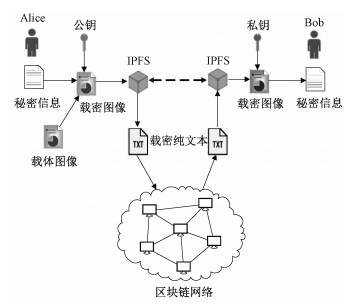

文献[52]提出了一种结合区块链和星际文件系统(interplanetary file system, IPFS)的双隐写模型,该模型主要由图像隐写和纯文本隐写两部分组成,其模型如图 3所示。该模型结合区块链和IPFS实现了构建隐蔽通信信道时链上链下的存储,秘密信息嵌入图像并上传至IPFS,IPFS实现链下大文件的存储,区块链上需要存储的内容并不多,这种协作模式有效解决了区块链上构建隐蔽通信信道的隐藏容量问题,且由于链上存储的特殊信息较少而大大提高了信道隐蔽性。其主要流程为:

|

图 3 结合区块链和IPFS的双重隐写模型 Fig. 3 Double steganography model combining blockchain and IPFS |

(1) 发送方使用基于RSA加密的LSB算法将秘密信息嵌入载体图像中;

(2) 将携带有秘密信息的载体图像上传至IPFS系统,并得到返回的Hash值;

(3) 使用基于偏序的空格法将步骤(2)返回的Hash值嵌入到纯文本中;

(4) 将载有纯文本内容的交易发布到区块链网络中;

(5) 受信的接收方通过纯文本嵌入的逆过程提取出载密图像的Hash值;

(6) 使用最终Hash值从IPFS系统中下载载密图像,并通过图像嵌入的逆过程提取出秘密信息,通信过程完成。

文献[53-54]主要针对区块链私钥存储设计了一种算法:首先在原始私钥的基础上增加随机数以及纠错码生成水印信息;再通过离散小波变换将图像信息转化为系数矩阵,并引入量化索引调制实现水印信息的嵌入,其中水印信息可以生成多份嵌入载体图像,用户需要同时处理全部的水印图像才可正确提取完整私钥,该方案虽然不是面向隐蔽信道的设计,但其思路完全能够用于区块链中的隐蔽通信信道构建,且具备优秀的抗攻击性和隐藏容量。文献[55]主要研究区块链上敏感内容的隐私保护,做法是将敏感数据加密隐藏到HEVC视频中[56],HEVC视频隐写算法能有效提高隐藏容量并获得良好的视觉效果。

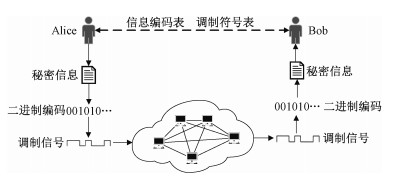

2.1.3 基于业务操作时间基于业务操作时间的类型与隐蔽信道分类中的时间型隐蔽信道相似,其思想均是基于资源的时间特性,该类信道缺陷十分明显,即太过于依赖网络通信环境,尤其是对于区块链这一实时性较弱、不确定因素较多的网络环境,其脆弱性易被放大,这一类型的信道构建方法仍需进一步地探索。文献[56]提出了一个基于操作时间间隔的区块链网络隐蔽通信信道,模型如图 4所示,主要通信流程如下:

|

图 4 基于交易时间间隔的区块链网络隐蔽信道模型 Fig. 4 Blockchain channel model based on transaction time interval |

(1) 发送方与接收方预协商传输起始符号和传输结束符号,并使用相同的信息编码表与调制符号表,建立映射关系;

(2) 发送方使用信息编码表对秘密信息进行编码;

(3) 使用调制符号表对步骤(2)中编码后的秘密信息调制成时间间隔序列;

(4) 通过区块链网络发送步骤(3)对应的时间间隔序列;

(5) 接收方检测到传输起始符号后开始接收秘密信息,以交易时间戳为基准获得时间间隔序列;

(6) 利用调制符号表与信息编码表对时间序列进行解码获得秘密信息。

2.1.4 基于系统机制基于系统机制方案主要针对区块链系统的单层或多层结构中的一类或多类特殊通信机制而设计,常见的区块链系统通常在架构上被分为六层,自上而下分别是应用层、合约层、激励层、共识层、网络层和数据层,上三层为拓展层,下三层为基础层,各层之间相对独立又不可分割。由于各区块链系统机制并不完全相同,该类隐蔽通信信道往往针对某一指定的区块链系统的某些具体通信机制设计,因此其隐蔽性较强,但各区块链技术架构细节有所区别,因此导致其通用性较弱,同时由于区块链系统仍处于发展阶段,基于系统机制构建隐蔽通信信道的探索相对较少且起步较晚,但仍具有优秀的发展潜力。文献[57]利用比特币系统网络层中的广播机制、交易机制以及数据层中传输消息的冗余字段构造了BDTX和ADDR隐蔽通信信道,并分析了其安全性与隐藏容量。

2.2 区块链隐蔽通信信道的检测方法从上一节对于区块链上四种类型隐蔽通信信道的分析可以得出,由于其构建信道的切入方向与载体资源的使用不同,使得其很难同时兼备隐藏容量、准确性与隐蔽性,而对于区块链系统的防御方而言,构建通用的防范隐蔽通信信道构建技术体系相对困难,且通常获得秘密通信信息内容并非防御方的主要目的,更多在于破坏隐蔽信道从而阻止发送方与接收方的信息传递。本节将分类简要总结对于以上四种区块链隐蔽通信信道的检测与限制方案。

2.2.1 针对区块结构隐蔽通信信道检测基于区块链结构构建隐蔽信道的方案通常是针对区块中交易字段进行信息隐藏,并需要在通信之前完成相关标识符、密钥的协商,因此防御方可以从这两点着手:一方面是对于交易文本字段的不正常信息嵌入的检测与破坏;另一方面是针对协商阶段的检测与破坏。

由于此类信道单个区块信息隐藏容量较小,通常需要使用连续多区块用于传递秘密信息,且通信内容常与区块顺序或交易顺序有关,例如最早提出的BLOCCE模型,可以通过注入噪声、破坏交易和部分区块顺序的方式降低秘密信息传输准确性。

此外在交易字段嵌入秘密信息的算法进行检测与分析,文献[58]对当前现有基于文本的三大类隐藏技术进行了分析和对比,并讨论了不同类型的攻击原理及效果。文献[59]主要针对相应交易字段进行结构和统计特性分析,尤其是对于区块中不常用字段异常使用现象进行检查。

2.2.2 针对外部载体隐蔽通信信道检测对于该类型信道的检测方法一方面可以与基于区块结构的隐蔽信道检测方案一致,对于链上区块结构进行分析检测;另一方面可以从链下的载密文件入手,相比于以文本为载体,以图像、音频、视频等媒体为载体的隐写与隐写分析随着计算机技术与密码学的快速发展提出了更多的方案,尤其是基于生成对抗网络(generative adversarial network,GAN)[60]、显著性检测[61]、深度学习[21]等现代计算机技术进行隐写或隐写分析的方向相比于传统的技术有了长足进步,同时提供了更多的思路。

2.2.3 针对业务操作时间隐蔽通信信道检测区块链系统中针对业务操作时间的隐蔽信道可以对应传统的时间型网络隐蔽通信信道,其对应的检测技术相对来说是近年来隐蔽信道研究最多的方向,研究者将其大致分为形态检测、规律性检测、熵检测三个主要方向[14, 62],检测方法基本是围绕网络流量、网络数据包时间间隔等统计特性展开,针对区块链网络同样适用。另一方面可以通过添加时延的方式大大干扰时间型网络信道的准确度,早在2002年Giles就提出了利用随机延迟数据包的方式限制其隐蔽容量[63],Kang[64]提出了将数据包的间隔时间随机化或均匀分布。可见针对业务操作时间的隐蔽通信信道的检测与限制方法相对简单且通用性较高。

2.2.4 针对系统机制隐蔽通信信道检测针对区块链系统机制隐蔽信道的检测与限制相对困难,由于该类信道往往不是由某种单一的信息隐藏技术构建,而是多项技术的混合使用,因此其隐蔽性极高,且在不同的区块链系统架构中潜在的隐蔽信道位置也不同,这就要求研究者对于某一特定区块链系统架构的各层通信机制熟练度较高。但另一方面,由于该类信道往往需要多层机制的共同配合,因此研究者可以针对某一层添加噪声干扰,同样可以起到限制作用。

3 未来发展趋势与应用场景 3.1 区块链隐蔽通信构建目前基于区块链的隐蔽信道构建仍然是一个相对小众且处于探索阶段的研究方向,本文对目前提出的具有代表性的区块链隐蔽信道进行了分析并提出了四种分类。

以当前对于区块链隐蔽信道的探索和隐蔽通信领域的发展情况而言,在对应的隐蔽通信领域中基于文本的存储型隐蔽信道发展起步较早,技术相对成熟,能够对基于区块链结构的隐蔽信道发展提供技术支持,并推动该方向初期的应用探索,但其隐藏容量较低的缺陷或许难以克服。对于基于外部载体的隐蔽信道而言,链上链下数据相对独立,以图像、音频、视频等作为载体的做法摆脱了隐藏容量的制约,但实时性较弱,因此如何在链上链下打通一条低延时隐蔽信道的问题或许值得探索。基于业务操作时间的隐蔽信道太过受制于区块链网络环境,但区块交易自身具有的时间戳结构也给这一类型信道的研究带来了可能性。基于系统机制构建隐蔽信道的方案相对复杂,需要结合具体区块链架构中的应用层、共识层、网络层等技术机制,可以把这种类型看作上述三种隐蔽信道的混合,也正因如此,该类信道能够综合各种信道的优势,很难对其进行有效防范,目前对于该类型信道的探索较少,但其具备的价值和潜力不容忽视。

3.2 区块链隐蔽通信检测对于区块链隐蔽信道检测而言,由于信道类型多样,在具体实践中很难精确检测或获得其隐蔽信道位置与通信内容,因此设计一种更加通用的针对区块链系统隐蔽信道的检测方案也将是未来研究热点之一。另一方面也可以更多地偏向于对潜在隐蔽信道的破坏,降低其隐藏容量、通信效率与准确度,提高其构建成本,便能成功降低其在该区块链系统中非法方构建隐蔽通信信道的价值。

3.3 区块链隐蔽通信应用前景接下来从三个方面简要介绍区块链隐蔽通信信道的应用前景。

(1) 促进现实场景下区块链应用落地。区块链与金融、能源、医疗、教育、物流、物联网等行业领域的结合,使得行业发展思路发生转变,但是由于区块链本身公开透明的特点,涉及实际场景的应用落地,必须考虑到通信方式、用户隐私安全等关键问题。关键问题的解决往往需要与新一代信息技术融合。除传统的通信安全协议与密码学技术以外,基于区块链打通一条隐蔽通信道路的方案为解决这些实际问题提供了一种特别的思路。大多的区块链应用上的安全通信方式往往着力于如何提高解密算法、通信协议的安全性,而将区块链与隐蔽通信信道相结合,使得即使在区块链这一公开平台上进行传输秘密信息,其他用户也无法直接“意识”到秘密信息的存在。区块链与其他新兴或传统信息技术的融合也是区块链发展的重要趋势,相信区块链隐蔽通信的思路会对区块链应用的实际落地问题的解决产生积极的影响。

(2) 推进网络空间安全与隐蔽通信领域发展。近年来,随着城市信息化建设的加快与新兴网络技术如区块链、人工智能、物联网等的快速发展,通信安全与隐私问题越来越受到人们的重视。网络空间安全也逐渐被放到了国家政策的重要位置。区块链隐蔽通信系统的设计思路为网络空间安全的建设产生了积极的作用。一方面对于隐蔽通信领域,通信渠道的安全性与保密性会很大程度地影响传统的秘密通信方案。通常使用的秘密信息通信渠道可能会依赖于第三方服务(例如公开的社交媒体)来传递隐写信息,而将分布式的区块链网络作为通信媒介的方式不需要利用任何确定的第三方来传递秘密消息,大大降低了针对可用性攻击的安全隐患;另一方面对于密钥管理、访问控制、隐私保护、信息隐藏等网络空间安全研究方向都具有一定的参考和利用价值,能够为我国的网络空间安全环境奉献出一份力量。

(3) 为军事、情报等对于通信安全具有极高要求的特殊场景提供安全保障。未来的战争发展趋势必定是“物理世界”、“网络世界”、“社会稳定”这“三战合一”的跨域作战,对于使用智能网络科技来提高作战效率、降低战争成本的需求必定会有增无减,同时相较传统的“制空权”,现代战争中对于“制信息权”、“制智能权”的争夺同样会成为决定战争走向的决定性因素[67]。经过近年来的发展,区块链已经展现了其潜力,比如联合作战信息的共享、分布式指挥决策、高科技核心武器控制、联合作战单元的管理等场景,在这些区块链系统中构建隐蔽通信信道能够为其提供足够的安全保障。

4 结语随着区块链技术的深入探索与应用普及,近年来对于区块链中隐蔽通信信道的构建开始了初步探索,相信其应用潜力会受到更多研究者的关注。本文首先简要介绍了隐蔽通信技术的发展情况以及大致分类;然后详细梳理了近几年在区块链系统中构建隐蔽通信信道研究的现状,并依据构造原理将区块链上信道分为了四类,分别是基于区块结构、基于外部载体、基于业务操作时间、基于系统机制,并对相关文献进行了整理和分析;针对上述四种隐蔽信道整理了相关的检测方法;最后对区块链隐蔽通信信道的构建技术与检测方法的未来研究方向进行了展望。我们试图为区块链隐蔽通信方向梳理出一个较为全面和清晰的概况,希望能为相关领域研究者们提供参考。

| [1] |

BERNSTEIN D J, HENINGER N, LOU P, et al. Post-quantum RSA[M]. Cham: Springer International Publishing, 2017: 311-329.

(  0) 0) |

| [2] |

BORDERS K, PRAKASH A. Web tap: detecting covert web traffic[C]//ACM Conference on Computer & Communications Security. New York: ACM Press, 2004: 110-120.

(  0) 0) |

| [3] |

李彦峰, 丁丽萍, 吴敬征, 等. 网络隐蔽信道关键技术研究综述[J]. 软件学报, 2019, 30(8): 2470-2490. LI Y F, DING L P, WU J Z, et al. Survey on key issues in networks covert channel[J]. Journal of software, 2019, 30(8): 2470-2490. (  0) 0) |

| [4] |

JOHNSON N F, JAJODIA S. Exploring steganography: seeing the unseen[J]. Computer, 1998, 31(2): 26-34. DOI:10.1109/MC.1998.4655281 (  0) 0) |

| [5] |

JOINSON A N. Self-disclosure in computer-mediated communication: the role of self-awareness and visual anonymity[J]. European journal of social psychology, 2001, 31(2): 177-192. DOI:10.1002/ejsp.36 (  0) 0) |

| [6] |

PETITCOLAS F A P, ANDERSON R J. Evaluation of copyright marking systems[C]//Proceedings IEEE International Conference on Multimedia Computing and Systems. Florence: IEEE Press, 1999: 574-579.

(  0) 0) |

| [7] |

SATOSHI N. Bitcoin: a Peer-to-Peer electronic cash syste. [EB/OL]. [2021-12-20]. https://bitcoin.org/bitcoin.pdf.

(  0) 0) |

| [8] |

袁勇, 王飞跃. 区块链技术发展现状与展望[J]. 自动化学报, 2016, 42(4): 481-494. YUAN Y, WANG F Y. Blockchain: the state of the art and future trends[J]. Acta automatica sinica, 2016, 42(4): 481-494. (  0) 0) |

| [9] |

祝烈煌, 高峰, 沈蒙, 等. 区块链隐私保护研究综述[J]. 计算机研究与发展, 2017, 54(10): 2170-2186. ZHU L H, GAO F, SHEN M, et al. Survey on privacy preserving techniques for blockchain technology[J]. Journal of computer research and development, 2017, 54(10): 2170-2186. DOI:10.7544/issn1000-1239.2017.20170471 (  0) 0) |

| [10] |

SIMMONS G J. The prisoners' problem and the subliminal channel[EB/OL]. [2021-12-23]. https://link.springer.com/chapter/10.1007/978-1-4684-4730-9_5.

(  0) 0) |

| [11] |

GOLDWASSER S, MICALI S, RACKOFF C. The knowledge complexity of interactive proof-systems (extended abstract)[C]//Proceedings of the 17th Annual ACM Symposium on Theory of Computing, Providence, New York: ACM Press, 1985: 291-304.

(  0) 0) |

| [12] |

RIVEST R L, ADLEMAN L M, DERTOUZOS M L. On data banks and privacy homomorphisms[EB/OL]. [2021-12-23]. https://www.researchgate.net/publication/242584149_On_Data_Banks_and_Privacy_Homomorphisms.

(  0) 0) |

| [13] |

YAO A C. Protocols for secure computations[C]//Proceedings of the 23rd Annual IEEE Symposium on Foundations of Computer Science. Chicago: IEEE Press, 1982: 160-164.

(  0) 0) |

| [14] |

BRASSARD G, CHAUM D, CRÉPEAU C. Minimum disclosure proofs of knowledge[J]. Journal of computer and system sciences, 1988, 37(2): 156-189. DOI:10.1016/0022-0000(88)90005-0 (  0) 0) |

| [15] |

RIVEST R L, SHAMIR A, TAUMAN Y. How to leak a secret[EB/OL]. (2001-12-09)[2021-12-23]. https://www.zhangqiaokeyan.com/academic-conference-foreign_7th-international-conference-theory-application-cryptology_thesis/020511450482.html.

(  0) 0) |

| [16] |

DWORK C, ROTH A. The algorithmic foundations of differential privacy[J]. Foundations and trendsⓇ in theoretical computer science, 2013, 9(3/4): 211-407. (  0) 0) |

| [17] |

MILLEN J K. Covert channel capacity[C]//1987 IEEE Symposium on Security and Privacy. Piscataway: IEEE Press, 1987: 60.

(  0) 0) |

| [18] |

PARTALA J. Provably secure covert communication on blockchain[J]. Cryptography, 2018, 2(3): 18. DOI:10.3390/cryptography2030018 (  0) 0) |

| [19] |

刘明达, 陈左宁, 拾以娟, 等. 区块链在数据安全领域的研究进展[J]. 计算机学报, 2021, 44(1): 1-27. LIU M D, CHEN Z N, SHI Y J, et al. Research progress of blockchain in data security[J]. Chinese journal of computers, 2021, 44(1): 1-27. (  0) 0) |

| [20] |

陈君夫, 付章杰, 张卫明, 等. 基于深度学习的图像隐写分析综述[J]. 软件学报, 2021, 32(2): 551-578. CHEN J F, FU Z J, ZHANG W M, et al. Review of image steganalysis based on deep learning[J]. Journal of software, 2021, 32(2): 551-578. (  0) 0) |

| [21] |

PETITCOLAS F A P, ANDERSON R J, KUHN M G. Information hiding-a survey[J]. Proceedings of the IEEE, 1999, 87(7): 1062-1078. DOI:10.1109/5.771065 (  0) 0) |

| [22] |

王翀, 王秀利, 吕荫润, 等. 隐蔽信道新型分类方法与威胁限制策略[J]. 软件学报, 2020, 31(1): 228-245. WANG C, WANG X L, LV Y R, et al. Categorization of covert channels and its application in threat restriction techniques[J]. Journal of software, 2020, 31(1): 228-245. (  0) 0) |

| [23] |

付章杰, 王帆, 孙星明, 等. 基于深度学习的图像隐写方法研究[J]. 计算机学报, 2020, 43(9): 1656-1672. FU Z J, WANG F, SUN X M, et al. Research on steganography of digital images based on deep learning[J]. Chinese journal of computers, 2020, 43(9): 1656-1672. (  0) 0) |

| [24] |

CHAN C K, CHENG L M. Hiding data in images by simple LSB substitution[J]. Pattern recognition, 2004, 37(3): 469-474. DOI:10.1016/j.patcog.2003.08.007 (  0) 0) |

| [25] |

陈威兵, 杨高波, 陈日超, 等. 数字视频真实性和来源的被动取证[J]. 通信学报, 2011, 32(6): 177-183. CHEN W B, YANG G B, CHEN R C, et al. Digital video passive forensics for its authenticity and source[J]. Journal on communications, 2011, 32(6): 177-183. DOI:10.3969/j.issn.1000-436X.2011.06.024 (  0) 0) |

| [26] |

吴国华, 龚礼春, 袁理锋, 等. 中文文本信息隐藏研究进展[J]. 通信学报, 2019, 40(9): 145-156. WU G H, GONG L C, YUAN L F, et al. Review of information hiding on Chinese text[J]. Journal on communications, 2019, 40(9): 145-156. (  0) 0) |

| [27] |

KADLOOR S, KIYAVASH N, VENKITASUBRAMANIAM P. Mitigating timing side channel in shared schedulers[J]. IEEE/ACM transactions on networking, 2016, 24(3): 1562-1573. DOI:10.1109/TNET.2015.2418194 (  0) 0) |

| [28] |

QI W, DING W F, WANG X Y, et al. Construction and mitigation of user-behavior-based covert channels on smartphones[J]. IEEE transactions on mobile computing, 2018, 17(1): 44-57. DOI:10.1109/TMC.2017.2696945 (  0) 0) |

| [29] |

MOHAMED E E, MNAOUER A B, BARKA E. PSCAN: a port scanning network covert channel[C]//2016 IEEE 41st Conference on Local Computer Networks. Dubai: IEEE Press, 2016: 631-634.

(  0) 0) |

| [30] |

GURI M, MONITZ M, MIRSKI Y, et al. BitWhisper: covert signaling channel between air-gapped computers using thermal manipulations[C]//2015 IEEE 28th Computer Security Foundations Symposium. Verona: IEEE Press, 2015: 276-289.

(  0) 0) |

| [31] |

MASTI R J, RAI D, RANGANATHAN A, et al. Thermal covert channels on multi-core platforms[EB/OL]. [2021-12-23]. https://arxiv.org/pdf/1503.07000v1.pdf.

(  0) 0) |

| [32] |

TAHMASBI F, MOGHIM N, MAHDAVI M. Code-based timing covert channel in IEEE 802.11[C]//2015 5th International Conference on Computer and Knowledge Engineering. Mashhad: IEEE Press, 2015: 12-17.

(  0) 0) |

| [33] |

BUTERIN V. A next-generation smart con tract and decentralized application platform[EB/OL]. [2021-12-23]. https://github.com/ethereum/wiki/wiki/WhitePaper.

(  0) 0) |

| [34] |

马春光, 安婧, 毕伟, 等. 区块链中的智能合约[J]. 信息网络安全, 2018(11): 8-17. MA C G, AN J, BI W, et al. Smart Contract in Blockchain[J]. Netinfo Security, 2018(11): 8-17. DOI:10.3969/j.issn.1671-1122.2018.11.002 (  0) 0) |

| [35] |

佘维, 白孟龙, 刘炜, 等. 能源区块链的架构、应用与发展趋势[J]. 郑州大学学报(理学版), 2021, 53(4): 1-21. SHE W, BAI M L, LIU W, et al. The architecture, application and development trend of energy blockchain[J]. Journal of Zhengzhou university (natural science edition), 2021, 53(4): 1-21. (  0) 0) |

| [36] |

刘敖迪, 杜学绘, 王娜, 等. 区块链技术及其在信息安全领域的研究进展[J]. 软件学报, 2018, 29(7): 2092-2115. LIU A D, DU X H, WANG N, et al. Research progress of blockchain technology and its application in information security[J]. Journal of software, 2018, 29(7): 2092-2115. (  0) 0) |

| [37] |

宋上, 彭伟. BLOCCE+: 一种改进的基于区块链的隐蔽通信方法[J]. 重庆理工大学学报(自然科学), 2020, 34(9): 238-244. SONG S, PENG W. BLOCCE+: an improved blockchain-based covert communication approach[J]. Journal of Chongqing university of technology (natural science), 2020, 34(9): 238-244. (  0) 0) |

| [38] |

ZHANG L J, ZHANG Z J, WANG W Z, et al. A covert communication method using special bitcoin addresses generated by vanitygen[J]. Computers, materials & continua, 2020, 65(1): 597-616. (  0) 0) |

| [39] |

MATZUTT R, HILLER J, HENZE M, et al. A quantitative analysis of the impact of arbitrary blockchain content on bitcoin[EB/OL]. (2018-12-07)[2021-12-23]. https://link.springer.com/chapter/10.1007/978-3-662-58387-6_23.

(  0) 0) |

| [40] |

XU M T, WU H Z, FENG G R, et al. Broadcasting steganography in the blockchain[C]//Digital Forensics and Watermarking. Cham: Springer International Publishing, 2019: 256-267.

(  0) 0) |

| [41] |

TORKI O, ASHOURI-TALOUKI M, MAHDAVI M. Blockchain for steganography: advantages, new algorithms and open challenges[EB/OL]. [2021-12-23]. https://arxiv.org/abs/2101.03103.

(  0) 0) |

| [42] |

张涛, 伍前红, 唐宗勋. 基于比特币区块链的隐蔽信息传输研究[J]. 网络与信息安全学报, 2021, 7(1): 84-92. ZHANG T, WU Q H, TANG Z X. Bitcoin blockchain based information convert transmission[J]. Chinese journal of network and information security, 2021, 7(1): 84-92. (  0) 0) |

| [43] |

GUO Z Z, SHI L C, XU M Z, et al. MRCC: a practical covert channel over monero with provable security[J]. IEEE access, 2021, 9: 31816-31825. DOI:10.1109/ACCESS.2021.3060285 (  0) 0) |

| [44] |

蓝怡琴, 张方国, 田海博. 利用门罗币实现隐蔽通信[J]. 西安电子科技大学学报, 2020, 47(5): 19-27. LAN Y Q, ZHANG F G, TIAN H B. Using Monero to realize covert communication[J]. Journal of xidian university, 2020, 47(5): 19-27. (  0) 0) |

| [45] |

KUMAR A, FISCHER C, TOPLE S, et al. A traceability analysis of monero's blockchain[M]. Computer Security-ESORICS 2017. Cham: Springer International Publishing, 2017: 153-173.

(  0) 0) |

| [46] |

TIAN J, GOU G P, LIU C, et al. DLchain: a covert channel over blockchain based on dynamic labels[C]//Information and Communications Security. Cham: Springer, 2019: 814-830.

(  0) 0) |

| [47] |

司成祥, 高峰, 祝烈煌, 等. 一种支持动态标签的区块链数据隐蔽传输机制[J]. 西安电子科技大学学报, 2020, 47(5): 94-102. SI C X, GAO F, ZHU L H, et al. Covert data transmission mechanism based on dynamic label in blockchain[J]. Journal of xidian university, 2020, 47(5): 94-102. (  0) 0) |

| [48] |

GAO F, ZHU L H, GAI K K, et al. Achieving a covert channel over an open blockchain network[J]. IEEE network, 2020, 34(2): 6-13. DOI:10.1109/MNET.001.1900225 (  0) 0) |

| [49] |

YOUNG A L, YUNG M. Kleptography: Using cryptogra phy against cryptography[EB/OL]. [2021-12-25]. https://dl.acm.org/doi/10.5555/1754542.1754551.

(  0) 0) |

| [50] |

FRKAT D, ANNESSI R, ZSEBY T. ChainChannels: private botnet communication over public blockchains[C]//2018 IEEE International Conference on Internet of Things (iThings) and IEEE Green Computing and Communications (GreenCom) and IEEE Cyber, Physical and Social Computing (CPSCom) and IEEE Smart Data. Halifax: IEEE Press, 2018: 1244-1252.

(  0) 0) |

| [51] |

SHE W, HUO L J, TIAN Z, et al. A double steganography model combining blockchain and interplanetary file system[J]. Peer-to-peer networking and applications, 2021, 14(5): 3029-3042. DOI:10.1007/s12083-021-01143-0 (  0) 0) |

| [52] |

夏冬, 韦早裕, 徐科, 等. 基于图像信息隐藏的能源区块链私钥存储算法[J]. 电力系统及其自动化学报, 2019, 31(1): 7-11. XIA D, WEI Z Y, XU K, et al. Energy blockchain private key storage algorithm based on image information hiding[J]. Proceedings of the CSU-EPSA, 2019, 31(1): 7-11. (  0) 0) |

| [53] |

SHENSA M J. The discrete wavelet transform: wedding the a trous and Mallat algorithms[J]. IEEE transactions on signal processing, 1992, 40(10): 2464-2482. DOI:10.1109/78.157290 (  0) 0) |

| [54] |

LIU S, LIU Y X, FENG C, et al. Blockchain privacy data protection method based on HEVC video steganography[C]//2020 3rd International Conference on Smart BlockChain (SmartBlock). Zhengzhou: IEEE Press, 2020: 1-6.

(  0) 0) |

| [55] |

LIU Y X, LIU S Y, ZHAO H G, et al. A new data hiding method for H.265/HEVC video streams without intra-frame distortion drift[J]. Multimedia tools and applications, 2019, 78(6): 6459-6486. DOI:10.1007/s11042-018-6320-y (  0) 0) |

| [56] |

李彦峰, 丁丽萍, 吴敬征, 等. 区块链环境下的新型网络隐蔽信道模型研究[J]. 通信学报, 2019, 40(5): 67-78. LI Y F, DING L P, WU J Z, et al. Research on a new network covert channel model in blockchain environment[J]. Journal on communications, 2019, 40(5): 67-78. (  0) 0) |

| [57] |

吕婧淑, 操晓春. 基于比特币系统的隐蔽通信技术[J]. 信息安全学报, 2021, 6(2): 143-152. LV J S, CAO X C. Covert communication technology based on bitcoin[J]. Journal of cyber security, 2021, 6(2): 143-152. (  0) 0) |

| [58] |

TALEBY AHVANOOEY M, LI Q M, HOU J, et al. Modern text hiding, text steganalysis, and applications: a comparative analysis[J]. Entropy, 2019, 21(4): 355. DOI:10.3390/e21040355 (  0) 0) |

| [59] |

梁竣. 网络存储隐蔽信道检测的改进与优化仿真[J]. 计算机仿真, 2017, 34(2): 406-409. LIANG J. The improvement and optimization of the network storage covert channel test simulation[J]. Computer simulation, 2017, 34(2): 406-409. DOI:10.3969/j.issn.1006-9348.2017.02.090 (  0) 0) |

| [60] |

刘佳, 柯彦, 雷雨, 等. 生成对抗网络在图像隐写中的应用[J]. 武汉大学学报(理学版), 2019, 65(2): 139-152. LIU J, KE Y, LEI Y, et al. Application of generative adversarial network in image steganography[J]. Journal of Wuhan university (natural science edition), 2019, 65(2): 139-152. (  0) 0) |

| [61] |

黄思远, 张敏情, 柯彦, 等. 基于显著性检测的图像隐写分析方法[J]. 计算机应用, 2021, 41(2): 441-448. HUANG S Y, ZHANG M Q, KE Y, et al. Image steganalysis method based on saliency detection[J]. Journal of computer applications, 2021, 41(2): 441-448. (  0) 0) |

| [62] |

ARCHIBALD R, GHOSAL D. A comparative analysis of detection metrics for covert timing channels[J]. Computers & security, 2014, 45: 284-292. (  0) 0) |

| [63] |

GILES J, HAJEK B. An information-theoretic and game-theoretic study of timing channels[J]. IEEE transactions on information theory, 2002, 48(9): 2455-2477. DOI:10.1109/TIT.2002.801405 (  0) 0) |

| [64] |

KANG M H, MOSKOWITZ I S. A pump for rapid, reliable, secure communication[EB/OL]. (1993-12-01)[2021-12-25]. https://dl.acm.org/doi/10.1145/168588.168604.

(  0) 0) |

| [65] |

张焕国, 韩文报, 来学嘉, 等. 网络空间安全综述[J]. 中国科学: 信息科学, 2016, 46(2): 125-164. ZHANG H G, HAN W B, LAI X J, et al. Survey on cyberspace security[J]. Scientia sinica(informationis), 2016, 46(2): 125-164. (  0) 0) |

| [66] |

王飞跃, 袁勇, 王帅, 等. 军事区块链: 从不对称的战争到对称的和平[J]. 指挥与控制学报, 2018, 4(3): 175-182. WANG F Y, YUAN Y, WANG S, et al. Military blockchain: from asymmetric warfare to symmetric peace[J]. Journal of command and control, 2018, 4(3): 175-182. DOI:10.3969/j.issn.2096-0204.2018.03.0175 (  0) 0) |

2022, Vol. 54

2022, Vol. 54