2. 郑州市区块链与数据智能重点实验室 河南 郑州 450002;

3. 郑州大学 互联网医疗与健康服务河南省协同创新中心 河南 郑州 450052

2. Zhengzhou Key Laboratory of Blockchain and Data Intelligence, Zhengzhou 450002, China;

3. Henan Collaborative Innovation Center for Internet Medical and Health Services, Zhengzhou University, Zhengzhou 450052, China

随着各类技术的创新与发展,整个社会早已进入了大数据时代,各行各业都涌动着大量数据,这些数据是驱动行业前进的关键。在数据资产化的同时,确保数据隐私安全的需求日益增强。用户数据在被获取和使用时,缺少完整的保护流程。数据的安全性越来越受到社会的重视,在国家发布的关于构建要素市场化配置体制机制的文章中,要求企业或个人在发展人工智能、物联网领域研究时,更要注重政府、企业和用户的数据隐私[1]。个人信息泄露,不仅影响了民众生活,更对社会安定造成严重威胁。

隐私泄露造成的危害使人们的隐私保护意识也在不断提高。这使得数据的流动性降低,形成数据孤岛,原有的集中式收集数据进行分析的方式越来越难以实现,从而难以挖掘到数据的深层价值。隐私保护计算即在保护隐私的前提下,通过分析和计算,合理运用数据的价值。

隐私计算是使数据“可用不可见”的技术,它包括了密码学、人工智能、安全硬件等众多领域交叉的学科体系[2]。隐私计算的主要工作就是保护数据在训练周期内的安全,利用加密技术实现数据的分析和计算,在融合多方数据的同时,又兼顾数据的安全性。

尽管隐私计算有很多实际应用,但是仍存在一些问题限制其发展。例如,多方安全计算受到网络带宽或者延迟的影响,在实际应用中有存储、计算要求过高,算法验证设计难度大等问题[2],且在大规模应用中缺乏多方协同的保证。联邦学习对参与方和服务器之间的通信稳定性和带宽要求较高,参与方的数据集大小和数据质量的不均衡也会影响模型精准度,在面对数据投毒、模型投毒、推理攻击等恶意攻击时,不单单影响到模型质量,用户的隐私安全也将面临严重的威胁。可信执行环境依靠的是硬件,硬件的升级改造成本不亚于软件,且目前可信执行环境还没有解决侧信道攻击的问题。

作为比特币的核心应用技术,区块链有着不可篡改、可追溯等特性。现如今区块链已经进入了3.0时代,区块链不再局限于数字货币,而是逐渐应用于政府、医疗、金融等各大领域,实现信息存储、身份认证、追溯、交易审计、资产管理等功能。

区块链是能够解决多方信任和协作的有利工具,可以记录从数据发布到使用的全过程,通过智能合约制定策略,实现权限控制、记录、回溯等功能,还能够实现点对点的高效传输网络。区块链不可篡改的链式结构提供了存证和可信记账的能力,这一点契合了跨机构合作的可信管理需求,再进一步结合密码学等技术,实现密文信息的安全存储和可信传输,解决数据敏感无法上链的难题[3]。数据拥有信息和价值的双重属性,在处理数据的同时如何保证信息和价值的解耦变得至关重要,在这一背景下,区块链和隐私计算正在加速融合[4]。

综上所述,本文将对区块链及隐私计算的发展技术现状进行讨论,再分别从区块链结合多方安全计算、联邦学习、可信执行环境三个方向研究讨论现有的理论研究与发展。

1 相关技术 1.1 区块链区块链是将密码学、P2P、智能合约、共识机制等技术进行结合的一个分布式共享账本,这些技术赋予了区块链不可篡改、可追溯、去中心化等特性[5],在数据结构上是使用哈希指针代替普通指针的链式结构。区块包括了块头和块体,块头包含了版本号、前一个区块的哈希值、默克尔树的根哈希值、时间戳、难度值和随机数,块体包含了本区块的交易。区块链有六个层级结构,分别包括基础网络层的数据层和网络层,中间协议层的共识层、激励层和合约层,应用服务层的应用层,如图 1所示。

|

图 1 区块链层级结构 Fig. 1 Blockchain hierarchy |

区块链的不可篡改性是由块头结构来保证的。每个区块的块头包含前一区块的哈希值,而这个哈希值正是每个区块链接前一区块的关键,若某一节点将区块内容进行篡改,此节点区块链的哈希值会发生改变,从而无法达成篡改目的。

数字签名包含签名和验证两个过程。签名是交易发起人将数据进行哈希运算后用私钥加密后的哈希值。验证方利用发起人加密算法的公钥对签名解密验证,保证数据是发起人发送的。

区块链采用的是点对点的对等式网络,网络规定每个节点都有同等地位并且相互连接。节点又分为全节点和轻节点,全节点保存有从创世区块以来所有区块的信息,并能实时独立地完成区块链的查询、验证和更新。而轻节点只需要存储每个区块的块头信息,不需要存储全量的交易列表,轻节点只能检验与自己相关交易是否合法。

智能合约是区块链的核心要素,它本是一套数字形式定义的承诺[5],在以太坊提出以后,被重新定义为一段满足条件就能够自动执行的计算机程序。智能合约收到来自外部的请求,触发运行提前写好的代码,生成交易和事件。

区块链是一种去中心化的网络,共识机制在交易的过程中使分布式的区块链达成一致性。常用的共识机制有工作量证明(PoW)[6]、权益证明(PoS)[7]、委托权益证明(DPoS)[8]、实用拜占庭容错算法(PBFT)[9]。

1.2 隐私计算隐私计算既能够联合各方进行训练学习,又能保证各方私密数据不被泄露。隐私计算技术可归纳为三类[10]:数据加密与再处理、数据不动而模型动、通过可信环境进行大数据分析与管理, 即多方安全计算、联邦机器学习、可信执行环境三大核心技术。下面将分别对三种技术进行介绍,并分析和总结它们的优势与不足,如表 1所示。

|

|

表 1 隐私计算技术对比 Tab. 1 Comparison of private computing technologies |

多方安全计算是密码学的一个子领域,目的是多个参与方从每一方的隐私输入中协同计算某个函数的结果,而不用将这些数据展示出来。多方安全计算即著名的百万富翁问题[11],其目的是解决两个百万富翁在不泄露自己的财产信息的情况下来比较谁更富有。Goldreich等推广到了多方共同参与的场景[12]。如今多方安全计算衍生出同态加密、秘密共享、不经意传输和混淆电路等多个技术分支。

同态加密(homomorphic encryption,HE)是由Rivest等[13]首次提出。同态加密提供了一种对加密的数据进行操作的方法,是一种允许对加密的数据进行计算操作并生成加密结果的加密技术。在明文上进行计算后将获得的结果进行加密后与在密文上进行相同计算后的结果相同,这种方式就称作同态加密。同态加密方法主要有三类[14]:部分同态加密、些许同态加密和全同态加密。部分同态加密只要求加密操作满足加法同态或者乘法同态之一即可,不需要两个同时满足。些许同态加密是经过同态加密后的密文只能进行有限次的加法或乘法操作。全同态加密是对些许同态加密的扩展,可允许对密文进行无限制的加法或乘法操作[15-17]。

秘密共享(secret sharing,SS)是保护信息安全和数据保密常用的技术手段[18-19],是指在一个组内将要共享的秘密进行分配,每个成员都掌管着秘密的一部分,达到所有成员共同掌管秘密的目的。只有当多个成员所掌握的秘密达到一定数量,才能够重新获得被共享的秘密。

不经意传输,又称为茫然传输,它是由Rabin[20]首次提出,多用来解决信息发送方在向消息接收者发送消息的同时,保证消息发送方和消息接收者隐私性的问题。目前不经意传输通常有两种形式,一种形式是1-out-of-2[21],另一种是1-out-of-n[22]。不经意传输协议还有多种变体,例如随机不经意传输、相关不经意传输协议等[23]。通过使用这种加密技术来隐藏参与方的输入,实现多方安全计算。

混淆电路最初是百万富翁问题的解决方案。因为函数的计算可以通过使用布尔电路进行替代,所以混淆电路通过使用布尔电路来构造安全函数计算,后来由Goldreich等[24]将两个参与方扩展为多个参与方。Lindell等[25]在证明Yao氏混淆电路时提出了混淆电路方案,Bellare等[26]给出混淆电路的具体定义,为混淆电路作为一套解决方案在密码学领域奠定了基础。混淆电路中的参与方可以针对某个数值来计算答案,而不需要知道它们在计算式中输入的具体数值,从而保护了各个参与方数据的隐私性。

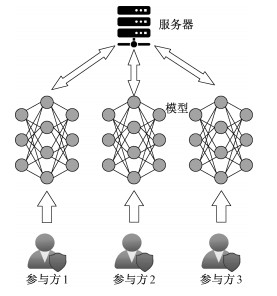

1.2.2 联邦学习联邦学习是一种基于隐私保护的分布式机器学习框架,许多参与方在中心服务器的协调下共同训练模型,同时保持训练数据的分散性,在不暴露数据的前提下分析和学习多个数据拥有者的数据,如图 2所示。

|

图 2 联邦学习示意图 Fig. 2 Federated learning diagram |

谷歌在2016年首次提到联邦学习,它被使用在谷歌输入法(Gboard)项目上,目的是聚合用户的本地数据模型,在输入法方面为用户提供更好的词汇提示功能。

联邦学习分为横向联邦学习、纵向联邦学习和联邦迁移学习。横向联邦学习的本质是样本的联合,适用于特征重叠多、样本重叠少的场景。纵向联邦学习的本质是特征的联合,适用于样本重叠多、特征重叠少的场景。联邦迁移学习适用于当参与者间特征和样本重叠都很少的情况,主要应用于以深度神经网络为基础模型的场景。

联邦学习中用来保护数据隐私的主流方法是使用差分隐私和加密算法[27]。联邦学习的发展需要进一步结合一些技术或算法,在保证模型质量的前提下提高安全性和效率。

1.2.3 可信执行环境可信执行环境是通过利用软硬件方法,在计算中构建多个安全运行环境,并让数据在所构建的安全运行环境中运行。任何外部攻击者甚至是拥有高级权限的管理员都无法窃取敏感数据,与传统技术相比较能更加有效保护数据的安全性和完整性[28]。可信执行环境概念的提出源于开放式移动终端平台OMTP[29]提出的一种保护移动设备中敏感信息的方案,该方案使用双系统运行,与传统的单系统运行环境相比较,该方案增加一个隔离的安全系统,专用于处理敏感数据,从而保证敏感数据的安全性和完整性。目前市面上主要的两种可信执行环境有SGX和Trust Zone。

SGX[30]在不依赖固件和软件安全状态的情况下,使用硬件安全作为保障,为拥有敏感数据的程序提供一个可信执行环境,将拥有敏感数据的特殊程序运行于可信执行环境,与普通程序进行隔离,来保障拥有敏感数据程序的安全性和完整性[31]。UCloud[32]将区块链和SGX技术相结合,将智能合约放在可信环境中运行,为智能合约提供了机密性。

Trust Zone[33]技术将设备的硬件资源和软件资源统一划分为安全区域和非安全区域,为保证数据在安全区域的安全性,安全区域和非安全区域之间的数据不能随意进行数据交换,同时非安全区域的进程禁止访问安全区域。在硬件资源方面,Trust Zone将处理器进行虚拟化后划分为安全核和非安全核。非安全核只能访问自己的系统资源,而安全核可以访问全部系统资源[34]。在软件资源方面,Trust Zone实现了安全可信启动,在系统引导加载的过程中先启动安全区域,并检查启动状态的完整性,确认无误后再启动非安全区域,通过这种方式来确保系统启动的安全性。目前常见的基于Trust Zone开发的安全技术有华为的指纹识别技术、苹果的Secure Enclave技术、三星的Knox系统等[35]。

2 基于区块链的隐私计算隐私计算与区块链的发展逐渐成熟,但是,单一的隐私计算技术功能有限,很难构建高效的数据流动共享网络。由于区块链的去中心化、可溯源的特性与隐私计算的安全性、隐私性相吻合,可以将区块链应用在隐私计算中,实现技术的多元应用。传统隐私计算的研究中也开始了与区块链技术相结合,在医疗、金融、物联网、数据分析等领域都取得了成果。本章分别介绍区块链与多方安全计算、联邦学习和可信执行环境结合的三种主要形式,并对目前的相关研究加以总结。

2.1 区块链+多方安全计算传统系统的中心化可信机制由于不基于完全可靠的第三方,数据隐私容易泄露;并且数据在第三方中不能由用户自己控制,对数据的不可控性会产生一系列的安全问题。利用多方安全计算可以扩展至医疗等其他领域解决现实问题。由于医疗数据中含有大量的隐私敏感信息,导致各个医疗机构不愿共享原始数据[36]。通过多方安全计算来保护各个医疗机构的数据隐私性的前提下,能得到具有高价值的数据分析结果,这对推动医疗技术发展、提升诊疗准确率和效益有着重大意义。

多方安全计算着重于计算过程中的保密性,而不能确保数据的正确性,区块链可以帮助多方安全计算实现计算周期下的全程可追溯,或者通过与区块链的结合,在跨机构间联合运营场景下完成联合统计数据。而多方安全计算可以在区块链跨链时充当可信中介。下面介绍区块链与多方安全计算结合的相关研究,并对其安全性和效率进行分析。

Wang等[37]提出了一种基于区块链和多方安全计算的储能共享新方法,使得能量存储运营商在只被告知最小信息的情况下完成用户的能量存储操作,在保护隐私的情况下多个用户分摊存储成本。该方法利用保护隐私的区块链来隐藏成本分担中的私有数据,利用多方安全计算隐藏个体用户的储能服务调度。有效消除了恶意第三方的影响,保证了整个过程的可验证性和透明性。

朱岩等[38]提出一种基于多方安全计算的智能合约框架,该模型为多方可以共同完成的一个智能合约。系统说明了智能合约在多方安全计算平台上的执行流程、语言结构和语法规范。为多方安全计算增加了输入隐私性,确保了计算节点在出错的情况下也能正常实现安全群组通信,为智能合约之后的开发和设计提供理论基础。

王童等[39]提出了一种基于区块链的共享及多方安全计算模型,该模型使用链上存储和链下存储相结合的方式存储数据,将大规模的数据信息存储在链下的数据库中,并将此链下数据的索引信息通过公钥加密后存储至链上。在需要计算时,数据持有者使用计算方的公钥将数据索引进行加密后发送给计算方,计算方计算结束后使用数据持有方的公钥进行结果加密,每一个数据持有者都不知道其他人的计算结果。并且在信息隐私保护的前提下实现了数据联合共享计算的功能,并设计出一种改进的拜占庭共识算法来解决节点之间相互信任的问题,增加了计算过程和共享数据中的安全性。

Parthasarathy等[40]提出了一种工作模型,该模型可以安全存储病人的历史医疗记录。将病人的医疗记录存储在数据库中,利用随机对称密钥加密方式对病人的医疗记录进行加密。病人可以将自己的私钥和医院的公钥输入一个代理密钥生成器中,将之前使用自己公钥加密的随机对称密钥改变为使用医院公钥进行加密,在需要时使用医院私钥获取病人的病历。此过程使用基于混淆电路的代理密钥生成器,这个生成器将这个私钥保存在密钥生成器中,进一步提供了安全性保障。

Zhou等[41]提出一种公开可验证的、安全的多方安全协议。该协议分为链上和链下两个部分,链下部分完成数据生成、密钥生成,利用同态加密技术对数据进行加密。将计算任务放置在链上进行,保证了透明性,计算的所有步骤都可以进行公开验证,同时所有数据的输入、输出都经过加密,保证了数据的隐私性。

刘峰等[42]提出了一种名为BPLSM的协议,该协议是一种在区块链上融合Pedersen[43]承诺与Schnorr[44]协议的多方安全计算协议,利用Schnorr协议对参与方的身份进行验证,来确保交易签名的正确性,相比现有的BLS[45]方案,执行效率有了明显提升。

Wang等[46]提出了一种基于区块链和多方安全计算的拍卖方案,利用区块链的去中心化和防篡改的特性,构建了一个无须通过第三方进行拍卖的环境。利用区块链保证金的形式去限制投标人的行为,使用多方安全计算和环签名技术保证投标的隐私安全,增强了密封拍卖的安全性。

区块链与多方安全计算相结合的研究总结见表 2。

|

|

表 2 区块链结合多方安全计算相关研究 Tab. 2 Related studies of blockchain combined with secure multi-party computing |

区块链和联邦学习是当前互联网研究热点,联邦学习是基于隐私保护的分布式机器学习,而区块链是能实现价值转移的分布式数据库,使用加密算法和共识机制,使得所存的数据不可篡改且公开透明。区块链和联邦学习为分布式体系架构,但本质并不同,联邦学习以数据不出域的思想为核心,而区块链要利用分布式共识,保证每个节点的一致性。通过这些能够发现,区块链能给联邦学习同比特币相似的激励机制,通过设置奖励鼓励参与方贡献自己的计算资源和数据;区块链代替联邦学习的中心服务器,为联邦学习提供一个安全的数据交换环境,或者利用区块链的可追溯性帮助联邦学习找到恶意参与方,及时进行止损和惩罚。

联邦学习的安全需求主要来源于模型质量和数据泄露。恶意参与方通过数据投毒[47-48]可以影响局部模型的质量,进而影响全局模型的准确度。局部模型的不加密上传有被攻击者进行推理攻击的风险,从而造成数据泄露。下文介绍区块链与联邦学习结合的相关研究,并对其安全性和效率进行分析。

Kim等[49]提出的BlockFL体系架构中,区块链不仅解决了服务器单点故障的问题,还根据设备的样本数量和矿工的验证提供奖励,称为数据奖励和挖矿奖励。BlockFL进一步改进,避免不诚实设备为了奖励而膨胀自己的样本数量,损坏样本质量,进而导致模型的精确度下降,该体系结构中设置矿工比较样本数量和模型训练时间,来验证模型是否合格,验证合格才会被矿工存储。

于秋雨等[50]提出的基于区块链的工业物联网联邦学习系统架构中,鼓励工厂提供轴承数据,以轴承使用状况为样本,用来确定轴承故障位置。对客户端的数据进行哈希运算,并将根节点存储在区块链上,实现客户端数据的验证完整性。参与方除了托管本地设备以外,还管理一个区块链节点,为了鼓励参与方贡献算力和数据,在智能合约中加入奖励注册表(包括参与方训练状态、训练轮次、参与方数据集大小),根据奖励注册表为参与方发放奖励,并将代币数量计入奖励注册表,作为分发奖励的依据。

Qi等[51]提出了一种基于区块链的联邦学习框架,使用区块链代替中心服务器,在保护车辆数据隐私的前提下实现交通流量预测。在该框架中,将来自分布式车辆的模型上传给矿工,矿工通过测试机验证模型是否合格,然后将模型存储在区块链中。在车辆上传局部模型时,使用差分隐私高斯机制添加噪声干扰位置信息。结果表明,该方案能够有效地防止数据中毒攻击,提高模型更新的隐私保护能力,实现安全的交通流预测。

Polap等[52]提出了基于区块链和联邦学习的代理模型,作为一个实时处理医疗数据的系统。该系统通过代理访问区块链,进行联邦学习,通过区块链共享训练后的分类器和模型。该模型为使用此系统的多家医院互通患者病例信息数据,向患者提供查询和诊疗服务。

Lei等[53]为了解决联邦学习效率低和易受攻击的缺点,提出了基于区块链的异步联邦学习BAFL架构,保证了系统安全和效率。该架构设计了区块链层和应用层,应用层中的设备虚拟连接到区块链层中的矿工。利用区块链防止单个服务器的故障,保证数据的分散和安全存储。使用熵权法,把训练时间、样本数量、局部更新的相关性和全局更新的作弊次数上传到区块链上,在区块链不超载的情况下尽快上传模型。该实验设计了恶意攻击者,进行了模拟投毒攻击,BAFL相较于联邦平均算法和异步联邦平均算法有较好的抗攻击能力。

Liu等[54]提出支付系统FedCoin,其中包括区块链网络和联邦学习网络,共有任务需求方、参与方、中心服务器和区块链共识节点。服务器协调完成训练,包括接受本地模型及聚合全局模型并更新损失函数、激励费和训练费。服务器在每次全局更新后发布计算贡献的任务,区块链中的共识节点协同计算沙普利值[55],根据沙普利值为参与方分发计算奖励。FedCoin为联邦学习提供了一个去中心化的支付方案,所有参与方的奖励以无第三方的方式交付,并且不可篡改和抵赖。

Korkmaz等[56]提出了基于区块链的去中心化联邦学习Chain FL,把存储模型的任务交给区块链,使用以太坊的智能合约进行模型的存储和全局模型的更新。Chain FL由矿工节点和参与方的培训服务器组成,为了保护数据的隐私,各方从区块链上获取最新的全局模型,在本地训练局部模型,然后只上传自己训练后的权值,最后由智能合约进行模型聚合。对于大型模型,Chain FL支持将智能合约进行分块处理运算,将数据和模型参数分成多个小的智能合约,然后进行联邦学习。

Kumar等[57]提出了基于区块链的联邦学习框架,利用多家医院的数据建立一个准确的模型,识别COVID-19患者的CT扫描图像。该框架使用SegCaps[58]进行图像分割,进一步使用胶囊网络[59]获取更好的泛化结果,为区块链提供了快速有效的联邦学习和节点选择方法。医院在整个训练中只共享梯度,然后由区块链与联邦学习合作训练全局模型。该框架使用了89名受试者(其中包括68名确诊阳性)的CT图像,且最终模型经过大量实验,达到了较高的精确度。

Zhang等[60]提出了基于区块链的联邦学习架构,用于工业物联网中的故障检测。在该系统中,区块链实现客户数据完整性的验证,每个客户端定期创建一个默克尔树,一个叶节点代表一个客户端的数据,存储在区块链中。系统使用了质心距离加权联邦平均算法解决数据异构问题,并且设立基于智能合约的激励机制鼓励客户参与联邦学习。

区块链与联邦学习相结合的研究总结见表 3。

|

|

表 3 区块链结合联邦学习相关研究 Tab. 3 Related studies of blockchain combined with federated learning |

可信执行环境与区块链具有互补性质。可信执行环境的开销很小,并可在安全环境中完成计算,而区块链节点通常具有有限的计算能力,需要公开其整个状态来让其他节点公开验证[61]。可信执行环境不能保证可用性或对网络的可靠访问,而区块链可以保证其状态的强可用性和持久性[62]。区块链和可信执行环境的结合可以提高区块链的效率和安全性。可信执行环境为区块链提供底层可信网络,因此复杂的链上计算任务可以在链下运行,区块链用于记录数据[63]。可信执行环境可以用来验证事务并认可有效性,而不需要所有共识节点验证。在通过受信任软硬件实现的安全区域,可信执行环境可以确保进程运行时的内部数据对非安全区域不可见。只有通过特定的访问接口才能对安全区域进行操作。

在与区块链的结合中,可信执行环境主要工作是完成秘密交易、计算、共识和跨链,适用于可能存在恶意参与方、计算逻辑复杂且需要短时间内完成等场景中。如果把可信执行环境的RoT、计算、代码等放在链上公开,那就可以达成基于区块链和可信执行环境的共识。下面介绍区块链与可信执行环境结合的相关研究,并分析其安全性和效率。

Ayoade等[64]提出了基于区块链和可信执行环境的去中心化物联网数据管理。使用区块链和智能合约解决管理物联网数据中的权力集中,缺乏透明度等问题。所有数据访问权限的审计跟踪使用智能合约进行控制。使用智能合约应用程序,各方可以指定规则来管理其交互,这些规则在区块链中独立执行,而不需要一个集中的系统。

Siris等[65]提出了一个基于可信执行环境的可信资源访问的区块链支付模型。使用哈希锁和时间锁加密,将可信执行环境提供的可信资源访问和授权与区块链支付结合起来。在保证支付安全的前提下完成支付过程,并将支付记录存储在区块链中,为支付记录的完备性提供了保证。

Wang等[66]提出一个名为Hybridchain的系统,它将区块链与可信执行环境相结合,将大部分的复杂计算改为链下执行,从而减少区块链上的计算负担,进而改善区块链延迟长的问题来提高区块链的运行效率。Hybridchain利用安全通信协议,使得每个参与者都能以安全的方式共享交易数据。为了缓解可信执行环境中的enclave限制,Hybridchain允许在安全区域中运行的区块链应用程序将交易记录安全地存储到外部环境中。该方案不仅具有较高的安全性,也保证了运行效率。

Zhang等[67]提出了一个经济高效的投票系统,利用区块链实现在没有可信第三方的情况下确保投票的公平性和安全性。通过盲签名和同态加密技术来保护选民和选票的隐私。投票者通过远程认证,在自己的客户端与具有SGX功能的平台之间建立安全信道。加密算法是在可信执行环境中实现加密操作,为智能合约提供可信的数据源,可以有效地减少智能合约中的复杂操作,降低智能合约的执行成本。经过在以太坊部署测试以后,能够有效降低成本,保护选民的隐私。但是因为以太坊的限制,无法适应超大规模的选举。

Maddali等[68]提出了一种名为VeriBlock的方案,通过利用可验证计算和可信执行环境技术,在不损害区块链系统安全性的情况下减少智能合约的冗余执行,从而提升区块链的运行效率,并且该框架有一定的普适性,可以更好地适配不同类型的复杂智能合约。

Wang等[69]提出一个名为VTchain的框架,利用可信执行环境在不可信硬件的情况下进行可靠的信任计算。利用区块链去中心化的方式来替代传统的依靠第三方管理的汽车众包网络。同时,提出一种基于Zyzzyva[70]的高效信任证明共识协议,提高整个框架的效率和安全性。

Enkhtaivan等[71]提出了一个匿名拍卖方案,利用可信执行环境替代拍卖方,跟踪密钥计数器运行在可信执行环境中用以识别投标人,通信过程在区块链上完成,利用区块链的透明性来保证投标的透明度,防止投标信息被人刻意忽略,提高方案的公平性。

Su等[72]提出了一个基于区块链的可信执行环境的数据交易框架,为公平的数据交易提供一个可信的去中心化平台。可信数据交易平台是一个区块链网络,由正常节点和可信交换节点(不仅运行数据交易平台进行共识,而且在enclave上运行可信交易程序,保证数据公平传输)组成。在一个交易过程中,数据买家首先广播数据需求,并根据感兴趣的数据找到合适的数据卖家。之后,数据买家在TDTP上选择一个可信的交易节点,并将可信交易节点的地址通知数据卖家。然后数据卖家将数据发送到受信任的节点。最后,只有在可信交易节点的区域内运行的可信交易程序检测到数据买家已经向数据卖家支付了费用之后,数据买家才能从区域内接收数据。测试表明, 该框架能够有效保证数据交易的公平完成。

区块链与可信执行环境相结合的研究总结见表 4。

|

|

表 4 区块链结合可信执行环境相关研究 Tab. 4 Related studies of blockchain combined with trusted execution environment |

区块链作为一种能够提供分布式信任机制的关键技术,其与隐私计算技术进行融合可以极大整合两方优势,相互补充。区块链与多方安全计算的结合并使用加密算法能够保证链上数据的安全;将多方安全计算应用在授权、管理密钥、共识机制中,提升区块链的安全性,加强跨机构的协作信任,实现联合运营。对于区块链在联邦学习上的应用,利用区块链实现联邦学习奖励机制,鼓励更多高质量参与方参与训练,提高模型准确度;使用区块链对模型参数进行筛选,避免遭受到攻击后低质量的模型参数影响全局精度。使用可信执行环境对链上数据进行保密计算,并对智能合约进行隐私保护,相较于多方安全计算等加密技术其计算损耗更少;使用基于可信硬件的应用对各个参与方数据进行交叉验证,实现上链存证。

将区块链技术应用在隐私计算中,在打破数据壁垒的同时能保证数据的隐私安全,但仍存在一些问题。在区块链与多方安全计算应用中,加密和解密的过程损耗大量计算和通信资源,提高安全性同时降低通信和计算的复杂度是下一步主要研究内容。区块链与联邦学习结合存在使用差分隐私添加噪声、参与方数据质量和大小影响模型精度的问题。将合理的激励机制应用在训练场景,保证训练学习的公平性是发展区块链融合联邦学习的关键。受限于面临攻击多、标准不完善等问题,区块链和可信执行环境的结合仍不足以作为通用安全技术广泛应用,在后续的发展中需要对不同的可信执行环境技术进一步制定统一的标准。

4 结论隐私计算为打破数据孤岛、发掘数据价值、加强数据安全等方面提供了解决办法,但也产生了新的隐私安全问题。区块链因具有去中心化、可溯源、不可篡改等特点,为隐私计算提供了新的解决思路。区块链与隐私计算的融合,使两者优势互补,在提供隐私保护的同时也增强了数据的可用性。本文对区块链与隐私保护相结合的三种主要形式进行梳理,分别介绍了在不同领域的研究及应用方案,并进行对比分析。区块链和隐私计算的结合推动了各行各业的快速发展,打破了行业内、外间的数据壁垒,为提升数据的价值、增强数据的可用性提供了新的解决方案。但是,在区块链结合隐私计算的应用过程中,要清晰地了解其局限性和适用场景,避免产生新的安全问题。

| [1] |

中华人民共和国国务院. 中共中央国务院关于构建更加完善的要素市场化配置体制机制的意见[EB/OL]. (2020-04-09)[2021-12-21]. http://www.gov.cn/zhengce/2020-04/09/content_5500622.htm. STATE COUNCIL OF THE PEOPLE'S REPUBLIC OF CHINA. Opinions of the central committee and the state council on building a more perfect market-oriented system and mechanism for the allocation of factors of production[EB/OL]. (2020-04-09)[2021-12-21]. http://www.gov.cn/zhengce/2020-04/09/content_5500622.htm. (  0) 0) |

| [2] |

许健, 关杏元, 刘曦子, 等. 基于区块链和多方安全计算技术的联合征信应用[J]. 银行家, 2021(7): 116-118. XU J, GUAN X Y, LIU X Z, et al. Joint credit investigation application based on block chain and multi-party secure computing technology[J]. Banker, 2021(7): 116-118. DOI:10.3969/j.issn.1671-1238.2021.07.035 (  0) 0) |

| [3] |

严强. 区块链+隐私计算: 科技驱动数据安全体系建设[J]. 金融电子化, 2021(7): 43-45. YAN Q. Blockchain+privacy computing: technology driving data security system construction[J]. Electronic finance, 2021(7): 43-45. (  0) 0) |

| [4] |

黄舍予. 隐私计算+区块链: 让数据真正成为生产要素[N/OL]. 人民邮电, 2021-09-15(3)[2021-12-20]. DOI: 10.28659/n.cnki.nrmyd.2021.003020. HUANG S Y. Privacy computing+blockchain: make data a real factor of production[N/OL]. Posts and telecommunications, 2021-09-15(3)[2021-12-20]. DOI: 10.28659/n.cnki.nrmyd.2021.003020. (  0) 0) |

| [5] |

袁勇, 王飞跃. 区块链技术发展现状与展望[J]. 自动化学报, 2016, 42(4): 481-494. YUAN Y, WANG F Y. Development status and prospect of blockchain technology[J]. Acta automatica sinica, 2016, 42(4): 481-494. (  0) 0) |

| [6] |

戴安博, 陈恭亮. POW区块链共识算法分析与展望[J]. 通信技术, 2019, 52(12): 2839-2845. DAI A B, CHEN G L. Analysis and prospect of CONSENSUS algorithm of POW blockchain[J]. Communications technology, 2019, 52(12): 2839-2845. DOI:10.3969/j.issn.1002-0802.2019.12.001 (  0) 0) |

| [7] |

刘懿中, 刘建伟, 喻辉. 区块链共识机制研究: 典型方案对比[J]. 中兴通讯技术, 2018, 24(6): 2-7. LIU Y Z, LIU J W, YU H. Research on blockchainconsensus mechanism: comparison of typical schemes[J]. ZTE communications technology, 2018, 24(6): 2-7. (  0) 0) |

| [8] |

张雅萍, 任秀丽. 基于配对制度的DPoS共识机制[J]. 计算机应用研究, 2021, 38(10): 2909-2914. ZHANG Y P, REN X L. DPoS Consensus mechanism based on pairing system[J]. Computer application research, 2021, 38(10): 2909-2914. (  0) 0) |

| [9] |

方维维, 王子岳, 宋慧丽. 一种面向区块链的优化PBFT共识算法[J]. 北京交通大学学报, 2019, 43(5): 58-64. FANG W W, WANG Z Y, SONG H L. An optimized PBFT consensus algorithm for blockchain[J]. Beijing jiaotong university, 2019, 43(5): 58-64. (  0) 0) |

| [10] |

GARTNER. Gartner releases key strategic technology trends for 2021[EB/OL]. (2020-10-20)[2022-04-01]. https://www.gartner.com/cn/newsroom/press-releases/2021-top-strategictechnologies-cn.

(  0) 0) |

| [11] |

YAO A C. Protocols for secure computations[C]//Proceedings of the 23rd Annual Symposium on Foundations of Computer Science. Piscataway: IEEE Press, 1982: 160-164.

(  0) 0) |

| [12] |

GOLDREICH O, MICALI S, WIGDERSON A. How to play any mental game[C]//Proceedings of the Nineteenth Annual ACM Symposium on Theory of Computing. New York: ACM Press, 1987: 218-229.

(  0) 0) |

| [13] |

RIVEST R L, ADLEMAN L, DERTOUZOS M L. On data banks and privacy homomorphisms[J]. Foundations of secure computation, 1978, 4(11): 169-180. (  0) 0) |

| [14] |

李浪, 余孝忠, 杨娅琼. 同态加密研究进展综述[J]. 计算机应用研究, 2015, 32(11): 3209-3214. LI L, YU X Z, YANG Y Q. A review of homomorphic encryption[J]. Computer application research, 2015, 32(11): 3209-3214. DOI:10.3969/j.issn.1001-3695.2015.11.002 (  0) 0) |

| [15] |

陈智罡, 王箭, 宋新霞. 全同态加密研究[J]. 计算机应用研究, 2014, 31(6): 1624-1631. CHEN Z G, WANG J, SONG X X. Research on homomorphic encryption[J]. Computer application research, 2014, 31(6): 1624-1631. DOI:10.3969/j.issn.1001-3695.2014.06.005 (  0) 0) |

| [16] |

刘明洁, 王安. 全同态加密研究动态及其应用概述[J]. 计算机研究与发展, 2014, 51(12): 2593-2603. LIU M J, WANG A. Research trends and applications of homomorphic encryption[J]. Computer research and development, 2014, 51(12): 2593-2603. DOI:10.7544/issn1000-1239.2014.20131168 (  0) 0) |

| [17] |

杨攀, 桂小林, 姚婧. 支持同态算术运算的数据加密方案算法研究[J]. 通信学报, 2015, 36(1): 171-182. YANG P, GUI X L, YAO J. Research on algorithmof data encryption scheme supporting homomorphic arithmetic operation[J]. Journal of communications, 2015, 36(1): 171-182. (  0) 0) |

| [18] |

SHAMIR A. How to share a secret[J]. Communications of the ACM, 1979, 22(11): 612-613. DOI:10.1145/359168.359176 (  0) 0) |

| [19] |

BLAKLEY G R. Safeguarding cryptographic keys[C]//International Workshop on Managing Requirements Knowledge. Piscataway: IEEE Press, 1979: 313-313.

(  0) 0) |

| [20] |

RABIN M O. How to exchange secrets with oblivious transfer[J]. Cryptology ePrint archive, 2005, 2005: 187. (  0) 0) |

| [21] |

EVEN S, GOLDREICH O, LEMPEL A. A randomized protocol for signing contracts[J]. Communications of the ACM, 1985, 28(6): 637-647. DOI:10.1145/3812.3818 (  0) 0) |

| [22] |

BEAVER, D. Precomputing oblivious transfer[C]//An nual International Cryptology Conference. Berlin: Springer Press, 1995: 97-109.

(  0) 0) |

| [23] |

徐秋亮, 蒋瀚, 赵圣楠. 多方安全计算关键技术: 茫然传输协议[J]. 山东大学学报(理学版), 2021, 56(10): 61-71. XU Q L, JIANG H, ZHAO S N. Key technology of secure multi-party computing: dazed transport protocol[J]. Journal of Shandong university (natural science), 2021, 56(10): 61-71. (  0) 0) |

| [24] |

GOLDREICH O. Foundation of crytography: basic tools[M]. New York: Cambridge University Press, 2000.

(  0) 0) |

| [25] |

LINDELL Y, PINKAS B. A proof of security of Yao's protocol for two-party computation[J]. Journal of cryptology, 2009, 22(2): 161-188. DOI:10.1007/s00145-008-9036-8 (  0) 0) |

| [26] |

BELLARE M, HOANG V T, ROGAWAY P. Foundations of garbled circuits[C]//Proceedings of the ACM Conference on Computer and Communications Security. New York: ACM Press, 2012: 784-796.

(  0) 0) |

| [27] |

石聪聪, 高先周, 黄秀丽. 联邦学习隐私模型发布综述[J]. 南京信息工程大学学报(自然科学版), 2022, 14(2): 127-136. SHI C C, GAO X Z, HUANG X L. Survey on private model publishing for federated learning[J]. Journal of Nanjing university of information science & technology (natural science edition), 2022, 14(2): 127-136. (  0) 0) |

| [28] |

冯登国, 刘敬彬, 秦宇. 创新发展中的可信计算理论与技术[J]. 中国科学: 信息科学, 2020, 50(8): 1127-1147. FENG D G, LIU J B, QIN Y. Trusted computing theory and technology in innovation development[J]. Science China: information science, 2020, 50(8): 1127-1147. (  0) 0) |

| [29] |

OMTP. OMTP advanced trusted environment OMTP TR1v1[EB/OL]. (2009-05-28)[2022-04-10]. http://www.omtp.org/OMTP_Advanced_Trusted_Environment_OMTP_TR1_v1_1.pdf.

(  0) 0) |

| [30] |

COSTAN V, DEVADAS S. Intel SGX explained[J]. Cryptology ePrint archive, 2016, 2016: 86. (  0) 0) |

| [31] |

XING B C, SHANAHAN M, LESLIE-HURD R. IntelⓇ software guard extensions (IntelⓇ SGX) software support for dynamic memory allocation inside an enclave[C]//Proceedings of the Hardware and Architectural Support for Security and Privacy. New York: ACM Press, 2016: 1-9.

(  0) 0) |

| [32] |

ANT GROUP. Confidential computing cloud service[EB/OL]. (2020-10-16)[2021-12-21]. https://www.ibm.com/cloud/learn/confidential-computing.

(  0) 0) |

| [33] |

ARM. TrustZone[EB/OL]. (2015-08-02)[2021-12-21]. http://www.arm.com/zh/products/processors/technologies/trustzone/index.php.3.

(  0) 0) |

| [34] |

黄强, 张德华, 汪伦伟. 可信计算硬件设备虚拟化关键保障机制研究[J]. 信息网络安全, 2015(9): 70-73. HUANG Q, ZHANG D H, WANG L W. Research on key guarantee mechanism of trusted computing hardware device virtualization[J]. Information network security, 2015(9): 70-73. DOI:10.3969/j.issn.1671-1122.2015.09.017 (  0) 0) |

| [35] |

范冠男, 董攀. 基于TrustZone的可信执行环境构建技术研究[J]. 信息网络安全, 2016(3): 21-27. FAN G N, DONG P. Research on construction technology of trusted execution environment based on trustzone[J]. Information network security, 2016(3): 21-27. DOI:10.3969/j.issn.1671-1122.2016.03.004 (  0) 0) |

| [36] |

刘炜, 彭宇飞, 田钊. 基于区块链的医疗信息隐私保护研究综述[J]. 郑州大学学报(理学版), 2021, 53(2): 1-18. LIU W, PENG Y F, TIAN Z. A review of medical information privacy Protection based on blockchain[J]. Journal of Zhengzhou university (natural science edition), 2021, 53(2): 1-18. (  0) 0) |

| [37] |

WANG N, CHAU S, ZHOU Y. Privacy-preserving energy storage sharing with blockchain and secure multi-party computation[J]. ACM SIGENERGY energy informatics review, 2021, 1(1): 32-50. DOI:10.1145/3508467.3508471 (  0) 0) |

| [38] |

朱岩, 宋晓旭, 薛显斌. 基于多方安全计算的区块链智能合约执行系统[J]. 密码学报, 2019, 6(2): 246-257. ZHU Y, SONG X X, XUE X B. Intelligent contract execution system based on secure multi-party computation in blockchain[J]. Journal of cryptologic research, 2019, 6(2): 246-257. (  0) 0) |

| [39] |

王童, 马文平, 罗维. 基于区块链的信息共享及多方安全计算模型[J]. 计算机科学, 2019, 46(9): 162-168. WANG T, MA W P, LUO W. Information sharing and secure multi-party computing model based on block chain[J]. Computer science, 2019, 46(9): 162-168. (  0) 0) |

| [40] |

PARTHASARATHY S, HARIKRISHNAN A, NARAYANAN G, et al. Secure distributed medical record storage using blockchain and emergency sharing using multi-party computation[C]//The 11th IFIP International Conference on New Technologies, Mobility and Security. New York: IEEE Press, 2021: 1-5.

(  0) 0) |

| [41] |

ZHOU J P, FENG Y X, WANG Z Y, et al. Using secure multi-party computation to protect privacy on a permissioned blockchain[J]. Sensors, 2021, 21(4): 1540. DOI:10.3390/s21041540 (  0) 0) |

| [42] |

刘峰, 杨杰, 李志斌. 一种基于区块链的泛用型数据隐私保护的多方安全计算协议[J]. 计算机研究与发展, 2021, 58(2): 281-290. LIU F, YANG J, LI Z B. A generic secure multi-party computing protocol for data privacy protection based on block chain[J]. Computer research and development, 2021, 58(2): 281-290. (  0) 0) |

| [43] |

PEDERSEN T P. Non-interactive and information-theoretic secure verifiable secret sharing[C]//Annual International Cryptology Conference. Berlin: Springer Press, 1991: 129-140.

(  0) 0) |

| [44] |

SCHNORR C P. Efficient identification and signatures for smart cards[C]//Conference on the Theory and Application of Cryptology. Berlin: Springer Press, 1989: 239-252.

(  0) 0) |

| [45] |

BONEH D, LYNN B, SHACHAUL H. Short signatures from the Weil pairing[C]//International Conference on the Theory and Application of Cryptology and Information Security. Berlin: Springer Press, 2001: 514-532.

(  0) 0) |

| [46] |

WANG J, SHEN Y, WANG B. Sealed-bid auction scheme based on blockchain and secure multi-party computation[C]//The 5th Information Technology, Networking, Electronic and Automation Control Conference. Piscataway: IEEE Press, 2021: 407-412.

(  0) 0) |

| [47] |

ALFELD S, ZHU X J, BARFORD P. Data poisoning attacks against autoregressive models[C]//Proceedings of the AAAI Conference on Artificial Intelligence. Palo Alto: AAAI Press, 2016: 1452-1458.

(  0) 0) |

| [48] |

LI B, WANG Y N, SINGH A. et al. Data poisoning attacks on factorization-based collaborative filtering[C]//International Conference on Neural Information Processing Systems. New York: ACM Press, 2016: 1893-1901.

(  0) 0) |

| [49] |

KIM H, PARK J, BENNIS M, et al. Blockchained on-device federated learning[J]. IEEE communications letters, 2019, 24(6): 1279-1283. (  0) 0) |

| [50] |

于秋雨, 卢清华, 张卫山. 基于区块链的工业物联网联邦学习系统架构[J]. 计算机系统应用, 2021, 30(9): 69-76. YU Q Y, LU Q H, ZHANG W S. Architecture of industrial IoT federated learning system based on block chain[J]. Computer system application, 2021, 30(9): 69-76. (  0) 0) |

| [51] |

QI Y, HOSSAIN M S, NIE J, et al. Privacy-preserving blockchain-based federated learning for traffic flow prediction[J]. Future generation computer systems, 2021, 117: 328-337. (  0) 0) |

| [52] |

POLAP D, SRIVASTAVA G, YU K. Agent architecture of an intelligent medical system based on federated learning and blockchain technology[J]. Journal of information security and applications, 2021, 58: 102748. (  0) 0) |

| [53] |

FENG L, ZHAO Y Q, GUO S Y, et al. BAFL: a blockchain-based asynchronous federated learning framework[J]. IEEE transactions on computers, 2021, 71(5): 1092-1103. (  0) 0) |

| [54] |

LIU Y, SUN S, AI Z P. FedCoin: a peer-to-peer payment system for federated learning[EB/OL]. (2020-02-26)[2021-12-10]. https://arxiv.org/abs/2022.11711.

(  0) 0) |

| [55] |

JIA R, DAO D, WANG B, et al. Towards efficient data valuation based on the shapley value[C]//The 22nd International Conference on Artificial Intelligence and Statistics. New York: PMLR, 2019: 1167-1176.

(  0) 0) |

| [56] |

KORKMAZ C, KOCAS H E, UYSAL A, et al. Chain FL: decentralized federated machine learning via blockchain[C]//The Second International Conference on Blockchain Computing and Applications. Piscataway: IEEE Press, 2020: 140-146.

(  0) 0) |

| [57] |

KUMAR R, KHAN A A, KUMAR J, et al. Blockchain-federated-learning and deep learning models for COVID-19 detection using CT imaging[J]. IEEE sensors journal, 2021, 21(14): 16301-16314. (  0) 0) |

| [58] |

LALONDE R, BAGCI U. Capsules for object segmentation[EB/OL]. (2018-04-11)[2021-12-10]. https://arxiv.org/1804.04241.

(  0) 0) |

| [59] |

SABOUR S, FROSST N, HINTON G E. Dynamic routing between capsules[C]//International Conference on Neural Information Processing Systems. New York: ACM Press, 2017: 3859-3869.

(  0) 0) |

| [60] |

ZHANG W, LU Q, YU Q, et al. Blockchain-based federated learning for device failure detection in industrial IoT[J]. IEEE internet of things journal, 2020, 8(7): 5926-5937. (  0) 0) |

| [61] |

ZHU X, BADR Y. A survey on blockchain-based identity management systems for the Internet of Things[C]//International Conference on Internet of Things. Piscataway: IEEE Press, 2018: 1568-1573.

(  0) 0) |

| [62] |

PARK M, KIM J, KIM Y, et al. An SGX-based key management framework for data centric networking[C]//International Workshop on Information Security Applications. Cham: Springer International Publishing, 2019: 370-382.

(  0) 0) |

| [63] |

AHMAD A, KIM K, M. SARFARAZ I, et al. OBLIVIATE: a data oblivious file system for Intel SGX[C]//The Network and Distributed System Security Symposium. Reston: Internet Society, 2018: 1-15.

(  0) 0) |

| [64] |

AYOADE G, KARANDE V, KHAN L, et al. Decentralized IoT data management using blockchain and trusted execution environment[C]//International Conference on Information Reuse and Integration. Piscataway: IEEE Press, 2018: 15-22.

(  0) 0) |

| [65] |

SIRIS V A, DIMOPOULOS D, FOTIOU N, et al. IoT resource access utilizing blockchains and trusted execution environments[C]//Global IoT Summit. Piscataway: IEEE Press, 2019: 1-6.

(  0) 0) |

| [66] |

WANG Y, LI J, ZHAO S Y, et al. Hybridchain: a novel architecture for confidentiality-preserving and performant permissioned blockchain using trusted execution environment[J]. IEEE access, 2020(8): 190652-190662. (  0) 0) |

| [67] |

ZHANG Y X, L Y, FANG L, et al. Privacy-protected electronic voting system based on blockchain and trusted execution environment[C]//The 5th International Conference on Computer and Communications. Piscataway: IEEE Press, 2019: 1252-1257.

(  0) 0) |

| [68] |

MADDALI L, THAKUR M S D, VIGNESWARAN R, et al. VeriBlock: a novel blockchain framework based on verifiable computing and trusted execution environment[C]//International Conference on Communication Systems & Networks. Piscataway: IEEE Press, 2020: 1-6.

(  0) 0) |

| [69] |

WANG D W, CHEN X, WU H Q, et al. A blockchain-based vehicle-trust management framework under a crowdsourcing environment[C]//The 19th International Conference on Trust, Security and Privacy in Computing and Communications. Piscataway: IEEE Press, 2020: 1950-1955.

(  0) 0) |

| [70] |

KOTLA R, ALVISI L, DAHLIN M, et al. Zyzzyva: speculative byzantine fault tolerance[C]//Proceedings of 21st ACM SIGOPS Symposium on Operating Systems Principles. New York: ACM Press, 2007: 45-58.

(  0) 0) |

| [71] |

ENKHTAIVAN B, TAKENOUCHI T, SAKO K. A fair anonymous auction scheme utilizing trusted hardware and blockchain[C]//The 17th International Conference on Privacy, Security and Trust. Piscataway: IEEE Press, 2019: 1-5.

(  0) 0) |

| [72] |

SU G X, YANG W Y, LUO Z D, et al. BDTF: a blockchain-based data trading framework with trusted execution environment[C]//The 16th International Conference on Mobility, Sensing and Networking. Piscataway: IEEE Press, 2020: 92-97.

(  0) 0) |

2022, Vol. 54

2022, Vol. 54